【导读】近日,西班牙安全研究团队Tarlogic公开指出,乐鑫旗下ESP32系列芯片存在29条未记录的蓝牙指令,可能导致设备被远程控制、数据窃取甚至长期潜伏攻击。

近日,西班牙安全研究团队Tarlogic公开指出,乐鑫旗下ESP32系列芯片存在29条未记录的蓝牙指令,可能导致设备被远程控制、数据窃取甚至长期潜伏攻击。

(图源Tarlogic)

内存操作:直接读写设备的RAM和闪存,植入恶意代码或窃取敏感数据。 设备冒充:通过MAC地址欺骗,伪装成受信任设备,绕过身份验证机制。 网络攻击扩散:利用蓝牙或Wi-Fi接口对其他设备发起攻击,形成供应链攻击链。研究人员指出,此类漏洞可能影响全球超10亿台搭载ESP32的设备,涵盖智能家居、医疗设备、工业控制系统等关键领域。

针对这一消息,乐鑫董办发文澄清:Tarlogic研究团队发现的是用于测试目的的调试命令,并不是所谓的后门。这些调试命令是乐鑫ESP32 芯片在实现HCI(主机控制器接口)协议时的一部分,该协议用于蓝牙技术的内部通信,主要用于产品内部的不同蓝牙层之间的通信。该发现仅针对第一代的ESP32芯片,新的ESP32系列芯片已经更换了架构,包括ESP32-C系列、S系列、H系列等都不再存在该事项。

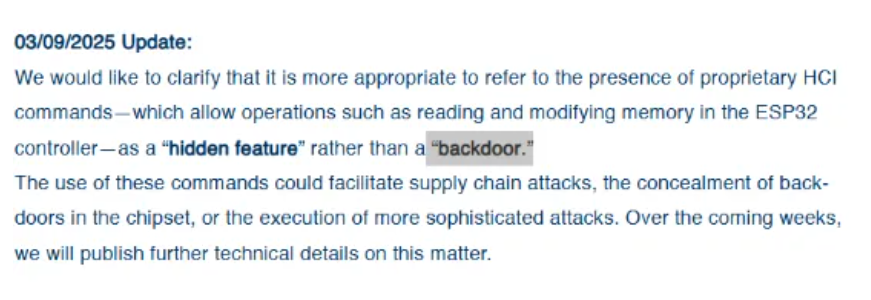

目前,Tarlogic官网显示已经于当地时间3月9日对上述内容做了更新和澄清,将上述指令用“hidden feature”(隐藏功能)替代“backdoor”(后门),表示使用这些命令可能会促进供应链攻击、隐藏芯片组中的后门或执行更复杂的攻击。

我爱方案网配合原厂发展方案商生态,基于乐鑫ESP-32系列芯片,为设备终端制造商提供即插即用的方案PCBA。

扫码可申请免费样片以及获取产品技术规格书

扫码可申请免费样片以及获取产品技术规格书

免责声明:本文为转载文章,转载此文目的在于传递更多信息,版权归原作者所有。本文所用视频、图片、文字如涉及作品版权问题,请联系小编进行处理。

推荐阅读:

贸泽联手Micron推出全新电子书带你探索面向AI边缘应用的创新内存解决方案与设计

利用STM32MP1和STM32MP2在嵌入式 Linux 平台上部署有效的安全保护机制

瑞芯微杀疯了!全新视觉芯片RV1126B实测数据曝光,算力已达RK3588一半!